微软应对CrowdStrike事件的安全解决方案新计划

关键要点

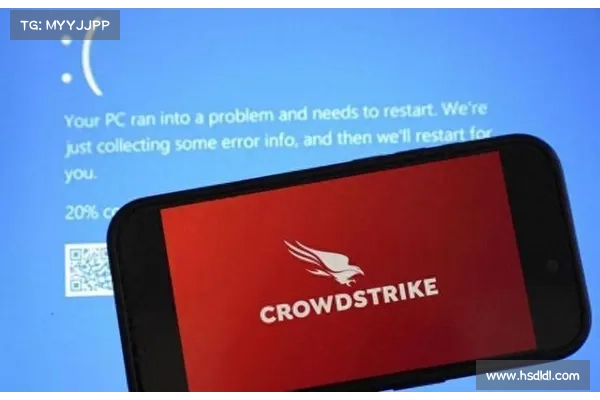

微软计划开发在内核模式之外运营的安全解决方案,以提高系统稳定性和安全性。CrowdStrike软件的事件对850万台Windows设备造成了蓝屏死机BSOD,影响了多个行业的运营。在华盛顿州雷德蒙德的安全峰会上,微软与多家安全厂商探讨加强终端安全生态系统的策略。会议上重点讨论了如何减少对内核访问的依赖,以及提供跨厂商合作的建议。在7月发生的CrowdStrike事件后,微软正计划开发更多安全解决方案,目的是使这些解决方案能够在内核模式之外运行,根据周四发布的Windows体验博客所述。

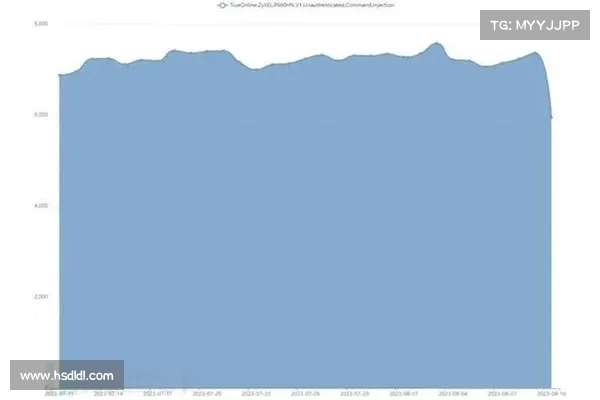

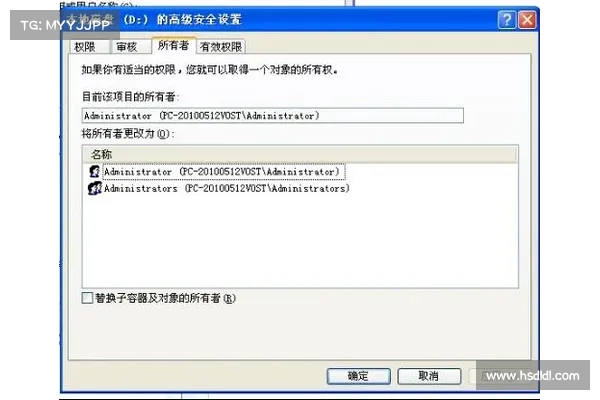

CrowdStrike的故障是由于更新失败导致的内存越界错误,此软件在内核级别运行,事件影响了850万台Windows设备,造成了大型蓝屏死机BSOD,并中断了多个组织的运作,包括机场、医院和金融机构等。

为应对CrowdStrike事件,微软于周二在其位于华盛顿州雷德蒙德的总部举行了一次Windows终端安全生态系统峰会,会议邀请了来自微软病毒计划MVI的多个终端安全供应商,及美国和欧盟的政府官员。

与会者讨论了提升终端安全生态系统韧性的方法及相关挑战,目的是为了防止类似CrowdStrike的事件发生,而不牺牲安全能力。该博客由微软企业与操作系统安全副总裁戴维韦斯顿David Weston撰写。

在峰会上,关于长期提高韧性的关键讨论点是,扩大安全供应商在Windows内核之外运行的能力,从而减少因错误更新导致大规模BSOD的可能性。

“Windows 11改善的安全性和安全默认设置,使得该平台能够为内核模式之外的解决方案提供更多的安全能力,”韦斯顿写道。“我们的客户和生态系统合作伙伴都呼吁微软提供内部核外的额外安全能力,这结合安全部署实践可以用来创建高度可用的安全解决方案。”

内核访问限制可能引发反垄断法关注

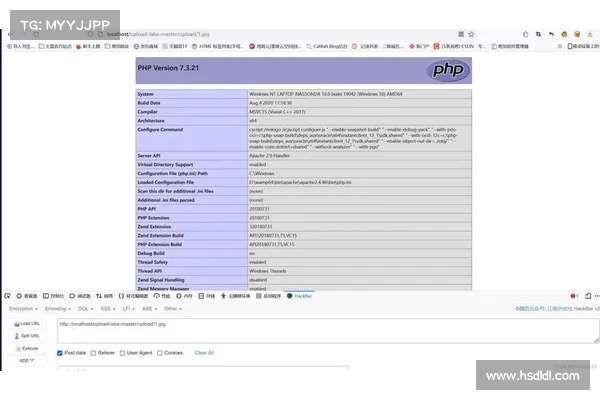

微软并没有提到完全阻止安全供应商访问内核的可能性,而是讨论了内核外的性能需求和挑战、针对安全解决方案的抗篡改保护、安全传感器需求以及安全设计目标,韦斯顿的文章指出。

自CrowdStrike事件以来,微软已经暗示将减少对内核访问的依赖,Windows服务和交付副总裁约翰凯布尔John Cable在7月25日的Windows IT专业博客中提到了一些示例,这些示例展示了如何“运用现代零信任方法,鼓励不依赖内核访问的开发实践。”

然而,有人提出担忧,若微软最终确实旨在限制其他终端安全供应商的内核访问,这可能会使自家的安全解决方案具备反竞争优势。

例如,Cloudflare的联合创始人兼首席执行官马修普林斯Matthew Prince在8月底的X平台上发文称,“监管机构需要关注。只有微软能提供有效的终端安全的世界并不更加安全。”他在评论中补充说,“问题在于不是为了封锁你的内核,而是对其他所有人进行封锁,同时让你自己的解决方案仍然享有特权访问。”

微软早前曾尝试通过2006年在Windows Vista中引入的名为PatchGuard的功能来限制应用程序,包括安全应用程序的内核访问。然而,在受到来自主要安全公司如赛门铁克Symantec和麦卡菲McAfee的强烈抗议,以及欧盟委员会提出的监管关注后,微软最终改变了方针。

来自网络安全公司ESET的评论也被纳入了韦斯顿

闪电加速器安卓